V dnešní době snad již nikdo nepochybuje o tom, že kybernetické útoky představují pro organizace nezanedbatelné riziko, s nímž je nutno počítat a proti kterému je nutno se i bránit. Z medializovaných případů v poslední době je možno zmínit útok na společnost Twitter.

Při tomto útoku se útočníkům podařilo získat přístup k interním nástrojům a následně převzít některé populární účty. Poměrně časté jsou i útoky tzv. ransomwaru, při kterých dojde k zašifrování dat a následně je požadováno zaplacení výkupného. Nedávnou obětí byla např. společnost Garmin. Útoky tohoto typu se nevyhýbají ani českému prostředí, vzpomenout je možno na útoky na nemocnice a průmyslové podniky na přelomu let 2019 a 2020. Na konci roku 2020 velkou mediální pozornost získaly útoky prováděné prostřednictvím kompromitovaného dodavatelského řetězce – malwaru v aktualizaci softwaru SolarWinds Orion. V tomto článku se blíže podíváme na průběh takových cílených „hackerských“ útoků.

Obecně platí, že kybernetické útoky se zaměřují na narušení důvěrnosti, integrity nebo dostupnosti. Narušení důvěrnosti znamená, že se útočník dostane k citlivým datům společnosti, ať už jde o interní dokumenty nebo údaje zákazníků. Při narušení integrity útočník mění uložené údaje, např. uživatelská oprávnění, zůstatek na účtu nebo maže soubory. Při narušení dostupnosti je informační systém po určitou dobu mimo provoz.

Konkrétní podoba útoku a jeho cíl závisí především na tom, kdo je útočníkem. Ty můžeme podle různých hledisek rozdělit do několika skupin:

- Začátečníci (script kiddies) – jedná se o útočníky bez větších technických znalostí, kteří používají nástroje volně dostupné na internetu. Útoky mohou spočívat ve skenování veřejně dostupných služeb a známých zranitelností nebo hádání přihlašovacích údajů. Tito útočníci bývají motivováni zvědavostí, snahou o získání zkušeností nebo uznání okolí.

- Aktivisté (hacktivists) – bývají politicky motivováni a usilují o zviditelnění. Jejich útoky často spočívají v koordinovaném přetížení a dočasném vyřazení z provozu webové stránky patřící některé vládě nebo korporaci. Při sofistikovanějších útocích může být změněn obsah webových stránek nebo získány citlivé informace.

- Zločinci (cybercriminals) – jde jim o získání finančního prospěchu. Mohou například nainstalovat ransomware, získat přístup do internetového bankovnictví nebočísla platebních karet, využívat výkon napadaného počítače k těžbě kryptoměn nebo počítač připojit do botnetu (sítě ovládaných zařízení útočících na další cíle). Útoky jsou často necílené a směřují na velký počet uživatelů. Úspěšné jsou potom pouze u malé části z nich, nicméně v poslední době jsou časté i sofistikovanější útoky zaměřující se na konkrétní organizace jako jsou například nemocnice.

- Interní útočníci (insiders) – tito útočníci znají interní síť organizace a mají do ní přístup. Může se jednat o nespokojeného zaměstnance nebo i o bývalého zaměstnance, kterému nebyl zrušen vzdálený přístup. Tento útočník může usilovat o pomstu nebo osobní prospěch plynoucí např. z předání interních dokumentů konkurenci.

- Státní aktéři (state-sponsored attackers) – patří sem různé profesionální hackerské skupiny, u nichž se předpokládá, že jsou řízeny různými státy a věnují se špionáži. Tento typ hrozeb bývá označován jako APT (advanced persistent threat), tedy útočníci používající přesně cílené útoky a pokročilé techniky jako jsou zero-day zranitelnosti, tj. veřejně neznámé zranitelnosti v systémech. Tito útočníci jsou schopni se delší dobu pohybovat v napadených sítích, aniž by byli detekováni, a získávat citlivé informace. Obrana proti těmto typům útoků je velmi složitá, nicméně tito útočníci se zaměřují především na strategicky zajímavé cíle.

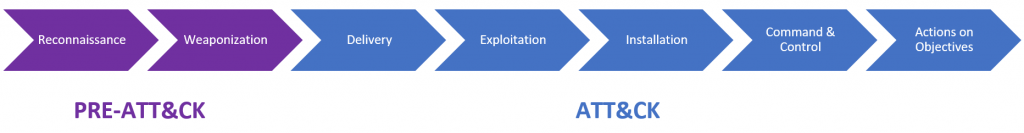

Sofistikované útoky se skládají z několika na sebe navazujících fází. Tyto fáze mohou probíhat automatizovaně jako v případě ransomwarových útoků (kombinace malwaru Emotet-TrickBot-Ryuk odpovědná za útoky na české nemocnice), nebo mohou být částečně ovládány manuálně jako v případě APT útoků. Jednotlivé fáze útoku popisuje např. metodika Cyber kill chain nebo Mitre ATT&CK, která navíc poskytuje databázi obsahující přehled technik útoků, které používá různý malware nebo APT skupiny. Dále v tomto článku si popíšeme hlavní kroky kybernetického útoku, jako je útok ransomwaru nebo cílený útok hackera, nebudeme přitom zabíhat do přílišných technických podrobností.

Schéma: Fáze Cyber kill chain ve vztahu k Mitre ATT&CK

Průzkum a příprava

Před tím, než útočník zahájí útok, zvolí si svůj cíl a zjistí si o něm co nejvíce relevantních informací. Útočníci mohou cílit na konkrétní organizaci nebo na konkrétní zranitelnost, jako je chybějící bezpečnostní záplata na některém serveru. Pokud si útočník zvolí za cíl konkrétní společnost, je prostřednictvím internetu často schopen zjistit si o ní mnoho informací, které mu mohou být nápomocné při realizaci útoku, např. emailové adresy a další kontakty na zaměstnance, adresy serverů nebo používané technologie. Zařízení a služby dostupné z internetu útočník oskenuje na známé zranitelnosti. Útočník rovněž může přizpůsobit škodlivý kód (malware) pro potřebu konkrétního útoku.

Počáteční přístup

Aby útočník mohl podnikat útoky na některý systém, musí být tento systém pro něj dosažitelný tak, aby se k němu mohl připojit. Zajímavé systémy, obsahující citlivé informace, často bývají umístěny v lokální síti a nejsou z internetu přímo dostupné nebo je připojení možné pouze po zadání přihlašovacích údajů. Tento problém může útočník překonat několika způsoby.

Jednak může najít zranitelnost na některém rozhraní dostupném z internetu, jako jsou zranitelnosti firewallu, emailového serveru nebo služeb dostupných díky přesměrovaným portům. Tento vektor útoku na interní síť je však spíše vzácný, neboť prvky na perimetru sítě bývají často dostatečně zabezpečeny, resp. existující zranitelnosti neumožňují přístup do interní sítě.

Dále se může útočník pokusit uhádnout přihlašovací údaje pro připojení k VPN, vzdálené ploše, emailu, nebo jiné vzdáleně dostupné aplikaci. Útok je snadný, pokud jsou k některé službě ponechány výchozí přihlašovací údaje, nebo některý uživatel použije velmi slabé heslo. Obrana proti zkoušení hesel spočívá v zablokování účtu po několika neúspěšných pokusech. Toto opatření však nemusí útočníka zastavit. Při použití techniky útoku password spraying útočník nejdříve zjistí větší množství uživatelských jmen (typicky emailových adres) a pro každé vyzkouší několik málo populárních hesel (např. Leto2020), tím se vyhne zablokování účtu. Útočník může také zkoušet dvojice uživatelských jmen a hesel uniklé z některé jiné služby (tzv. credential stuffing). Pokud jeden z uživatelů používá stejné heslo, má útočník vyhráno.

Útočník také může zaútočit na typicky nejslabší článek zabezpečení – na uživatele – a prostě jej lstivě požádat o poskytnutí přístupu. Mezi útoky obsahující prvky sociálního inženýrství patří phishing, tj. útok vedený prostřednictvím rozesílání emailových zpráv. Útočník se zde snaží uživatele přimět ke spuštění přiloženého souboru (např. údajné neuhrazené faktury) nebo zadání přihlašovacích údajů na podvodnou stránku. Stačí přitom pokud útočníkovi naletí jediný uživatel. Cílený phishingový útok s obsahem upraveným pro konkrétního uživatele se nazývá spear phishing. Objevují se i cílené phishingové útoky prostřednictvím telefonu, tzv. vishing (právě tato technika byla použita při útoku na Twitter).

Kritický dopad mohou mít útoky vedené prostřednictvím kompromitovaného dodavatele. Mnozí dodavatelé mohou mít kvůli podpoře a vzdálené správě zřízen přístup do interní sítě dalších společností. Pokud dojde k úspěšnému útoku na dodavatele, může útočník získat přístup i do těchto dalších sítí. Případně může útočník kompromitovat proces vývoje a distribuce softwarových aktualizací a do nové verze softwaru přidat vlastní škodlivý kód, jako se to stalo společnosti SolarWinds.

Spuštění kódu

V případě, kdy útočník přiměje uživatele ke spuštění škodlivého souboru, získá fakticky přístup k počítači tohoto uživatele. Tímto škodlivým souborem může být např. spustitelný binární soubor, skript a často jsou k tomuto účelu zneužívána makra v souborech MS Office.

Spuštěný kód se typicky připojí k serveru útočníka a stáhne si další instrukce a moduly. Tím, že spouštěný soubor neobsahuje přímo škodlivý kód, ale pouze pokyny pro jeho samotné stažení, se může vyhnout jednoduché antivirové kontrole. Útočníci však používají i další způsoby, aby se vyhnuli detekci nebo neupoutali pozornost uživatele (např. používání šifrování nebo přímé spouštění kódu v paměti).

Eskalace privilegií a perzistence

Spuštěný kód běží s oprávněním uživatele, jenž jej spustil, což nemusí být administrátor. Pro realizaci dalších útoků však útočník často potřebuje administrátorská oprávnění k danému počítači. K tomuto účelu je možno využít různé známé zranitelnosti v operačním systému, případně chyby v jeho konfiguraci, umožňující eskalaci privilegií. Tento dílčí krok usnadňuje, pokud není operační systém pravidelně aktualizován.

Aby si útočník zachoval kontrolu i po restartování počítače, může použít některou z technik pro dosažení tzv. perzistence. Jde např. o přidání záznamu pro automatické spouštění programu po zapnutí počítače, vytvoření nové služby nebo plánované úlohy, vytvoření nového uživatelského účtu, nebo o manipulaci s jiným procesem.

Získání přístupových údajů

Krokem, který může umožnit kompromitaci dalších zařízení a služeb je získání přihlašovacích údajů uložených na ovládnutém počítači. S administrátorským oprávněním k počítači je možno získat otisky (hashe) hesel přihlašovacích údajů k systému Windows (i Linux). A to i dalších uživatelů, kteří se k danému počítači přihlásili. V některých případech lze získat i přímo uživatelské heslo.

Útočník také může zjistit hesla uložená ve webovém prohlížeči nebo zachytávat stisknuté klávesy a tak získat další přihlašovací údaje.

Šíření po síti

V dalším kroku útočník zjišťuje, k jakým dalším zařízením a službám má ovládnutý počítač přístup a hledá u nich některé známé zranitelnosti, které by mohl využít. Rovněž zjišťuje, kam se může přihlásit se získanými přihlašovacími údaji. Pokud se např. útočníkovi podaří zjistit přihlašovací údaje lokálního administrátora a tyto údaje jsou platné i na dalších zařízeních, může je také ovládnout (např. prostřednictvím vzdálené plochy nebo protokolu SMB určeného pro sdílení souborů). Útočník na dalších zařízeních, kam se mu podaří získat přístup, opakuje některé z výše uvedených kroků, dokud se nedostane ke svému cíli. V doméně Windows je takovým typickým cílem doménový řadič, který obsahuje záznamy o uživatelích, a po jehož ovládnutí získá útočník fakticky neomezený přístup k počítačům a serverům v síti.

Konečný cíl útoku

Jakmile útočník získá dostatečnou kontrolu nad zařízeními v síti, může přistoupit ke konečnému kroku útoku. Může shromažďovat citlivé informace a nepozorovaně je odesílat na svůj server. Útočník poté zamete stopy své přítomnosti, také může v systému zanechat tzv. zadní vrátka (backdoor), která mu umožní opětovný přístup v budoucnu. Případně se může útočník v síti vyskytovat nepozorovaně delší dobu (jako v případě APT).

Je možné spustit ransomware, který provede zašifrování vybraných dat (včetně záloh) a je požadováno zaplacení výkupného.

Obrana proti útokům

Efektivní obrana proti sofistikovaným cíleným útokům vyžaduje více vzájemně se doplňujících opatření, která pokrývají všechny z nastíněných fází útoku. Může se jednat např. o následující technická i netechnická opatření:

- Pravidelná školení uživatelů z oblasti počítačové bezpečnosti

- Ochrana emailů (antispam) a uživatelských stanic (antivir)

- Politika hesel (dostatečná složitost, neopakování hesel), vícefaktorová autentizace, správa privilegovaných účtů (PAM)

- Pravidelná aktualizace systémů (patch management)

- Segmentace sítě, omezení přístupu (firewall)

- Pravidelné skenování známých zranitelností (vulnerability management)

- Monitorování a logování (centralizovaný systém – SIEM, bezpečnostní tým – SOC)

- Ochrana citlivých dat (DLP)

Přijatá opatření by měla mířit na konkrétní rizika relevantní pro danou organizaci. Je tak potřeba znát vlastní informační systémy, infrastrukturu a jejich případné zranitelnosti.

Pro odhalení bezpečnostních nedostatků jsou neocenitelné penetrační testy, které fakticky simulují reálný kybernetický útok nebo jeho určité části. Penetrační testy mohou například cílit na systémy dostupné z internetu (externí testy), systémy ve vnitřní síti (interní testy), na konkrétní webovou aplikaci z pozice běžných uživatelů, nebo na zaměstnance (simulovaná phishingová kampaň). Ve srovnání se škodami, které by reálný útok mohl napáchat, nemá penetrační testování pro činnost organizace žádný nežádoucí dopad.

Zabezpečení informačních systémů není radno podceňovat, neboť probíhají čím dál sofistikovanější útoky. Je vhodné obrátit se na odborníky, jaké máme například u nás v Axians. Nabízíme celé portfolio služeb od analýzy rizik a návrhu bezpečnostních opatření až po realizaci penetračních testů.

Kontaktujte nás.

Naši experti na kybernetickou bezpečnost jsou připraveni Vám pomoci.